Online sikkerhed på dansk

Denne side indeholder en kort introduktion til online sikkerhed med fire vigtige punkter, som man skal have i baghovedet, når man benytter internettet. Siden er forhåbentligt skrevet, så alle kan forstå den, heraf navnet "online sikkerhed på dansk".

Hvis du har spørgsmål, er du velkommen til at kontakte mig på [javascript protected email address].

1. Opdater dine programmer og apps

- Problemet

- Dine programmer og apps kan indeholde kritiske sikkerhedshuller, som hackere kan udnytte.

- Løsningen

- Luk sikkerhedshullerne ved at holde dine programmer og apps opdateret

Du har lige åbnet din computer, og med det samme fortæller den dig, at der er opdateringer, som venter på at blive installeret. Du tænker måske som så mange andre: ”Åh nej, ikke igen. Jeg har jo lige opdateret programmet.” eller du bliver måske irriteret over at skulle til at genstarte din computer, idet opdateringen kræver det. Som følge vælger du at udskyde opdateringen.

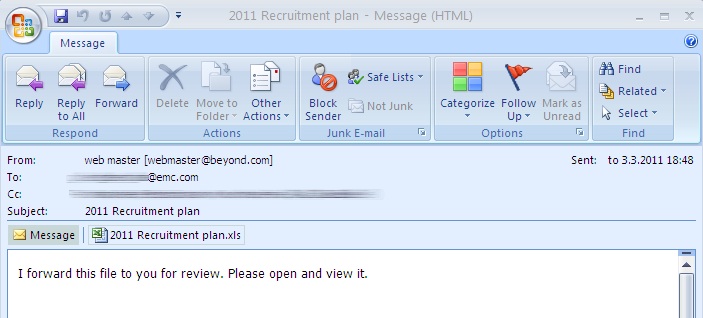

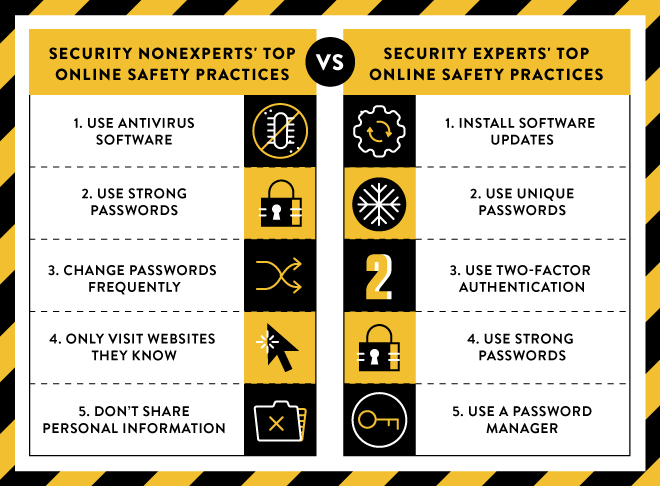

Denne tankegang skulle vi gerne have ændret til, at du i stedet for tænker: ”YES, en ny opdatering er lig med en sikrer computer til mig. Nu kan jeg sove godt i nat!”. Der er nemlig mange, der har misforstået konceptet bag opdateringer, som en undersøgelse foretaget af Google i 2015 også viser. Google spurgte 231 sikkerhedseksperter (en del af dem igennem hacker konferencer som DefCon of BlackHat, så de ved hvad de snakker om!) og 294 almindelige computerbrugere hvad de gør for at holde dem sikre på nettet, og deres top fem råd var (almindelige computerbrugere på venstre side og sikkerhedseksperter på højre side):

Som det ses på billedet var sikkerhedseksperternes bedste råd at holde ens programmer på computeren opdateret, hvoraf dette råd ikke var at finde hos de almindelige computerbrugeres fem bedste råd. Det samme er også gældende for apps på mobilen, men for at gøre det simpelt holder vi os kun til programmer på computeren.

Så du spørger måske dig selv, hvorfor er dette råd så vigtigt? I 2014 blev der gennemsnitligt opdaget 19 nye sikkerhedshuller hver dag, hvoraf 5 af disse var kritiske sikkerhedshuller! Et kritisk sikkerhedshul i et program betyder at f.eks. en hacker ville kunne få adgang til din computer, bare ved at udnytte det kritiske sikkerhedshul i programmet (og ja, der findes let tilgængelige lister på internettet, der fortæller hvilke programmer der har hvilke sikkerhedshuller, og hvilke angreb der virker til disse sikkerhedshuller).

Hvis ovenstående stadig virker lidt fjernt, kommer der her et konkret eksempel på hvordan sikkerhedshuller udnyttes af hackere: I 2011 blev sikkerhedsfirmaet RSA udsat for et angreb, der udnyttede et sikkerhedshul i programmet Adobe Flash, som oftest benyttes af hjemmesider til at vise reklamer og videoer. Nogle ansatte i RSA modtog en e-mail, der havde en vedhæftet Excel fil (se videoen nedenunder, der viser hvordan e-mailen så ud, og hvad der skete når man åbnede Excel filen). Denne Excel fil indeholdte et skjult program (læg mærke til i videoen at Excel filen kun indeholder et kryds i øverste venstre hjørne) der ved at udnytte et sikkerhedshul i Adobe Flash automatisk satte en forbindelse op imellem modtagerens og hackerens computer. Dvs. efter modtageren havde åbnet Excel filen havde hackeren fuld adgang til modtagerens computer, og kunne herefter se og ændre filer på modtagerens computer.

Nu tænker du måske, at du jo ikke åbner vedhæftede filer i e-mails fra personer du ikke kender, eller at du slet ikke benytter e-mail, så du kan trygt lade være med at opdatere dine programmer og apps. Der må du desværre tro om igen, for du kan nemlig blive angrebet bare ved at besøge din ynglings hjemmeside, og helt uden at opdage det!

Så hvordan kan en side, du ved ikke vil dig noget ondt, pludselig være medvirkende i et angreb på dig? Idet hjemmesider viser reklamer og benytter tredjeparts applikationer som f.eks. at du kan dele en hjemmesides nyhed på Facebook ved et klik på en knap, er der mange måder en hacker kan få adgang til hjemmesiden på (ved at udnytte sikkerhedshuller i reklamerne og tredjeparts applikationerne) og tilføje noget ondsindet kode. Når du besøger hjemmesiden, vil denne ondsindede kode så automatisk søge efter sikkerhedshuller i dine programmer (som f.eks. Adobe Flash), og hvis den finder et, vil den udnytte det, og hackeren vil herefter have adgang til din computer.

Så du spørger måske dig selv, hvad har alt dette med at skulle opdatere mine programmer at gøre? Efter f.eks. angrebet på RSA blev Adobe, der har lavet Flash, selvfølgelig gjord opmærksom på dette angreb, og fik hurtigt sendt en opdatering ud, der lukkede dette sikkerhedshul. Det vil sige dem der fik installeret opdateringen, kunne åbne ovenstående Excel fil lige så meget de ville, uden at der ville ske noget, idet opdateringen havde lukket sikkerhedshullet. Men derimod dem der ikke fik installeret opdateringen, ville stadig være sårbare over for ovenstående angreb.

Derfor næste gang der popper en besked frem på computeren eller mobilen, med at der er en ny opdatering, så husk at der er en rimelig chance for, at denne opdatering lukker et lignende sikkerhedshul som ovenstående i et af dine programmer. Husk i 2014 var der gennemsnitligt 5 nye kritiske sikkerhedshuller hver dag, så hvorfor skulle et af disse 5 ikke være for et af dine programmer?

Derfor, når din computer eller mobil siger, at der er opdateringer, skal du tænke: ”YES, en ny opdatering er lig med en sikrer computer/mobil til mig. Nu kan jeg sove godt i nat!”

2. Brug stærke og unikke passwords

- Problemet

- Korte passwords kan ”hurtigt” gættes med nutidens kraftige computere. Samtidig hvis du benytter det samme password på alle dine konti, og en af dem bliver hacket, vil hackeren have adgang til dine resterende konti.

- Løsningen

- Benyt en password manager til at holde styr på dine passwords, hvilket gør det let at bruge unikke og stærke password til alle dine konti.

I takt med at computere bliver stærkere og stærkere, og at der gang på gang bliver stjålet passwords fra hjemmesider, er det vigtigt at bruge stærke og unikke passwords. Med andre ord: til hver konto skal du bruge et nyt stærkt password.

Mange hjemmesider som f.eks. Facebook og Google prøver at sikre din konto ved kun at tillade et bestemt antal forkerte login forsøg inde for en begrænset tidsperiode. Dette skal gøre det svært for hackere, der bare prøver forskellige passwords, at få adgang til din konto. Derfor er det mindre sandsynligt at en hacker vil få adgang til din konto ved hjælp af denne metode. Det hackere oftest gør i stedet for, er at de på en eller anden måde får adgang til en lang liste af (hashed) passwords, enten ved selv at til skaffe sig den igennem hacking eller ved at finde den på nettet. Denne liste indeholder oftest også e-mail adresser, dvs. hackeren er i besiddelse af (hashed) passwords med tilhørende e-mail adresser.

Så hvad er et hashed password og hvorfor stod det i parentes: Antag dit password er ”password123”. Ved at køre dit password igennem en hash funktion får du en mængde af tilfældige bogstaver og tal, f.eks. kunne det hashed password af ”password123” være ”482c811da5d5b4bc6d497ffa98491e38” (hvor den brugte hash funktion er MD5).

Det smarte ved en hash funktion er, at hver gang du giver hash funktionen det samme password som input, vil den altid returnere det samme hashed password. Samtidig hvis du kun kender det hashed password ”482c811da5d5b4bc6d497ffa98491e38” (og ikke passwordet ”password123”), er det svært at finde ud af, hvilket password der var det oprindelige.

Så du kan tænke på en hash funktion som en boks, hvor du lægger et password i og få et hashed password ud, men hvor det ikke er muligt at lægge et hashed password i og få et password ud.

Det er derfor af sikkerhedsmæssige grunde et krav til hjemmesider, at de gemmer dit hashed password (som ”482c811da5d5b4bc6d497ffa98491e38”) i stedet for dit password (som ”password123”), idet det ikke skal være muligt for dem, der har lavet hjemmesiden eller hackere der har brudt ind at se dit password. Dette krav opfylder desværre ikke alle hjemmesider, og hvis disse hjemmesider bliver hacket, vil hackeren have direkte adgang til dit password. Derfor stod hashed i parentes tidligere.

Så tilbage til hackerens angreb. Antag at hackeren har fundet en liste af hashed passwords på nettet (som f.eks. denne liste af passwords fra Adobe, der i 2013 mistede 130 mio. brugeres passwords igennem et hack!), hvor dit hashed password ”482c811da5d5b4bc6d497ffa98491e38” ligger gemt i. Det hackeren så kan gør brug af, er en metode kaldet ”brute-force”: Han prøver alle mulige passwords, indtil han finder det password, der kørte igennem hash funktionen returner ”482c811da5d5b4bc6d497ffa98491e38”:

| Forsøg | Muligt password | Hashed password |

|---|---|---|

| 1 | a | 0cc175b9c0f1b6a831c399e269772661 |

| 2 | aa | 4124bc0a9335c27f086f24ba207a4912 |

| 3 | ab | 187ef4436122d1cc2f40dc2b92f0eba0 |

| ... | ... | ... |

| 4.573.623 | password122 | e3acc4acae42dc81a91561af6a971d11 |

| 4.573.624 | password123 | 482c811da5d5b4bc6d497ffa98491e38 |

Ovenstående metode tager dog lang tid (i dette eksempel tog det 4.573.624 forsøg), så hackere benytter i stedet for lister over de mest brugte passwords (linket viser en liste med de 25 mest brugte passwords i 2014, er dit på listen?). Selvom ”password123” ikke er blandt top 25 i listen fra linket, er det stadig meget brugt. Vi kan derfor antage at det f.eks. ligger nr. 30. Hvis vi nu benytter det samme eksempel som før, hvor hackeren er givet det hashed password ”482c811da5d5b4bc6d497ffa98491e38”, men i stedet benytter en liste over de meste brugte passwords, vil det kun tage hackeren 30 forsøg at finde passwordet!:

| Forsøg | Muligt password | Hashed password |

|---|---|---|

| 1 | 123456 | e10adc3949ba59abbe56e057f20f883e |

| 2 | password | 5f4dcc3b5aa765d61d8327deb882cf99 |

| 3 | 12345 | 827ccb0eea8a706c4c34a16891f84e7b |

| ... | ... | ... |

| 30 | password123 | 482c811da5d5b4bc6d497ffa98491e38 |

Nu tænker du måske, fint, så benytter jeg bare et tilfældigt password som ”Uq6SP3tN” eller ”cfv8z2rLfp4w”. Det er stadigvæk ikke godt nok. Eftersom det afhænger af hvordan passwordet er gemt (hvilken hash funktion der er blevet brugt) og hvor kraftig en computer hackeren har, kan han prøve millioner eller milliarder af passwords per sekund!

Samtidig, hvis du benytter det samme password til alle dine login, og et af dem bliver fundet, så har hackeren pludselig adgang til alle dine konti. Og hackere ved at folk plejer at bruge det samme passwords, så når de har fundet et password, kan de sætte en computer til automatisk at logge ind på de mest kendte hjemmesider (som f.eks. Facebook og Google) med det fundne password og den tilsvarende e-mail (husk listerne indeholder oftest både passwords og e-mails).

Løsningen på alt dette er at bruge en password manager som 1Password eller LastPass. Ideen er, at med en password manager skal du kun huske på ét stærkt password, som du bruger til at låse password manageren op med, hvorefter password manageren husker på alle dine andre passwords til Facebook, Google osv.

Og lige en kort bemærkning til sidst: Hvorfor skulle en hacker bruge alt den energi på først at finde en liste med hashed passwords for derefter at finde det oprindelige password (ved f.eks. ”brute-force” som i ovenstående eksempel), hvis han kan franarre dig dit password igennem en simpel e-mail, sms eller måske et telefon opkald? Endnu en god grund til at bruge et nyt password til hvert login, da folk tit bliver snydt på denne måde. Se punkt 3 for mere information omkring håndtering af e-mails og sms'er.

3. Håndtering af e-mails og sms’er

- Problemet

- Hackere prøver at lokke sensitive informationer ud af dig igennem e-mails og sms'er.

- Løsningen

- Brug din sunde fornuft inden du klikker på links og åbner vedhæftede filer i e-mails, og hvis du kan undgå det, så lad helt være med det.

I forlængelse af punkt 1 hvor vi så, hvordan sikkerhedsvirksomheden RSA blev angrebet igennem en vedhæftet fil i en e-mail (samt at hackere kan få franarret dig dine login information igennem en e-mail som nævnt i punkt 2), vil vi her gennemgå hvordan man skal håndtere e-mails og sms’er (ja du læste rigtig, også sms’er!). Selvom vi ikke bruger tid på telefon opkald, bliver denne metode oftere og oftere anvendt af hackere til at prøve og franare dig penge. Efter hackerne har fået personlige oplysninger om dig fra et hack, kan de finde på at ringe til dig, og udgive sig for at være fra det firma der er blevet hacket. Et eksempel fra 2015 er det engelske firma TalkTalk (svarende til TDC), der blev hacket. Efterfølgende blev mange af deres kunder ringet op af hackere, der havde deres informationer og kundeoplysninger, og som prøvede at franarre dem penge.

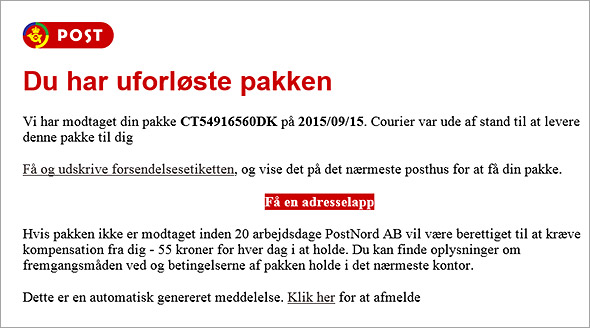

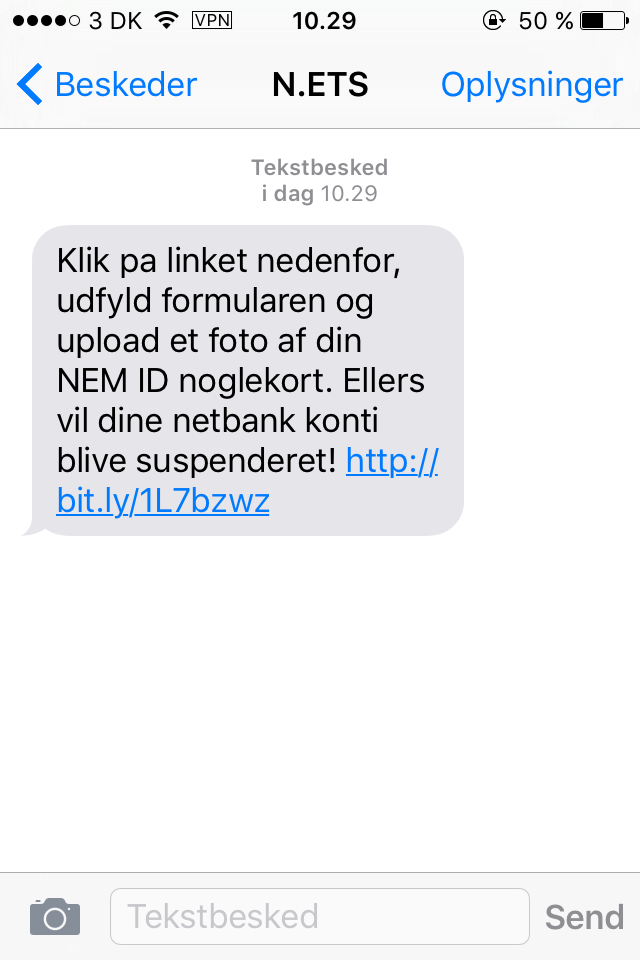

Først tag et kig på følgende billeder, der viser e-mails og sms’er sendt fra hackere, og se om du kan se noget suspekt ved dem (klik på billederne for at forstørre dem):

Nu er billederne taget ud af en kontekst, så det kan være svært at se, hvad der er anderledes ved disse e-mails og sms’er.

Det første billede viser e-mailen, der blev sendt under angrebet på RSA i 2011 (også beskrevet i punkt 1). Selvom hackerne havde fået afsenderen på e-mailen til at se korrekt ud (afsenderen er sat til at være "webmaster@beyond.com"), så burde der have ringet en alarm klokke ved de ansatte hos RSA, idet e-mailen kun indeholder en enkelt linje tekst (hverken et hej eller farvel) samt en vedhæftet fil, og dette er højst sandsynlig den første e-mail de havde modtaget fra denne adresse. Så inden man klikker på et link eller vedhæftet fil i en e-mail, der ligner den kommer fra en adresse man kender, skal man lige stoppe op og tænke over i hvilken sammenhæng e-mailen kommer i, og om man bare tilfældigt har modtaget en e-mail med en vedhæftet fil i (som i ovenstående tilfælde med RSA).

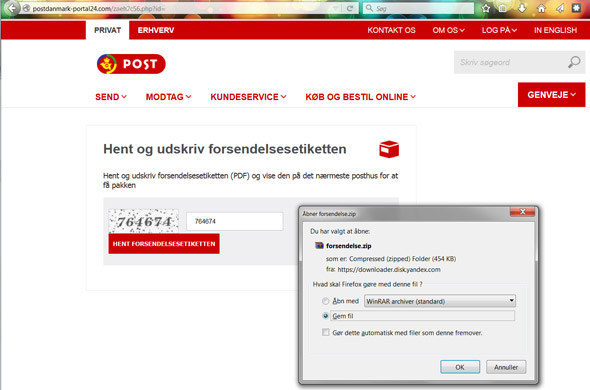

Det andet billede viser indholdet af en e-mail, der skal forestille at komme fra Post Danmark, og som blev sendt rundt af hackere i 2015. Det man skal lægge mærke til i denne e-mail, er den dårlige formulering. Derudover skal man også overveje om man nu har bestilt en pakke. Hvis man stadigvæk er nysgerrig og gerne vil undersøge om der nu er en pakke på vej, skal man i stedet for at klikke på linket i e-mailen åbne sin browser, gå ind på "www.postdanmark.dk", tryk på ”Track and trace” og kopier forsendelsesnummeret fra e-mail (på billedet er det ”CT54916560DK”) og indsætte det i formularen på hjemmesiden. Ved at gøre dette, er vi sikrer på at komme ind på Post Danmarks rigtige hjemmeside, og ikke en ondsindet hjemmeside, der ligner den rigtige.

I det følgende billede kan du se hjemmesiden, som linket i e-mailen henviser til (læg mærke til at adressen på hjemmesiden er "postdanmark.portal24.com" og ikke "postdanmark.dk"). Bemærke hvor godt den ligner den rigtige Post Danmark hjemmeside. Når man havde indtastet forsendelsesnummeret på denne hjemmeside, blev man bedt om at hente en fil (i billedet hedder filen ”forsendelse.zip”), der indeholdte en virus:

I ovenstående eksempel var det lige Post Danmark, men samme fremgangsmåde med at gå ind på hjemmesiden via browseren i stedet for at klikke på et link i e-mailen er gældende for et hvilket som helst andet tilfælde. F.eks. hvis du modtager en e-mail fra SKAT, der spørger dig om at indtaste nogle informationer ved at klikke på et link, så skal du i stedet for at klikke på linket i e-mailen åbne din browser og gå ind på "www.skat.dk" og login som du plejer, og se om de virkelig spørger efter de informationer.

Det tredje billede viser en sms, der skal forestille at være blevet sendt fra NETS, der beder een om at sende et billede af ens NEM-ID kort. Her igen skal man lægge mærke til den dårlige formulering, at afsenderen er sat til ”N.ETS” og ikke ”NETS” samt at der gøres brug af ”a” i stedet for ”å”. Desuden vil banker og lignende aldrig bede dig om at sende personlige oplysninger igennem e-mails og sms’er (husk de har allerede alle dine informationer, så hvorfor bede om dem igen?).

Så hvad har vi lært ud fra disse forskellige tilfælde? Når du modtager en e-mail, skal du:

- Tjekke hvem afsenderen er. Er det en e-mail du kender og er den stavet korrekt? En gyldig adresse fra Post Danmark kunne f.eks. være "mail@postdanmark.dk" hvorimod en hacker kunne finde på at benytte "mail@postdanmar.RU" (.ru i stedet for .dk) eller "mail@postdanNark.dk" (Danmark stavet med to n’er). I nogle tilfælge kan det dog lykkes hackere at få leveret en e-mail til din indbakke (og ikke din spam mappe) med den korrekte adresse. Næste punkt med at tjekke links er derfor vigtigt i alle e-mails du modtager.

- Tjekke links. I de fleste e-mail programmer kan du holde musen over linket i e-mailen (UDEN at trykke med musen), hvorefter du kan se hvilken hjemmeside linket vil videresende dig til. F.eks. i eksemplet med Post Danmark vil du ved at holde musen over linket "Få og udskrive forsendelsesetiketten" eller "Klik her" se, at adressen er "postdanmark.portal24.com" og ikke "postdanmark.dk".

- Tjekke om der er stavefejl i e-mailen.

- Tjekke om indholdet er sandfærdigt. F.eks. modtager du pludselig en e-mail med en vedhæftet fil som i RSA tilfældet eller omkring du har modtaget en pakke, men du har ikke bestilt en pakke?

- Kun åbne links i e-mails hvor du er sikker på hvem afsenderen er (se ovenstående fire punkter når du skal validere en e-mail). For at være på den sikre side, så prøv helt at undgå, at åbne links og vedhæftede filer i e-mails.

4. Brug af offentligt WiFi

- Problemet

- Hackere kan overvåge din internet adfærd og opfange dine sensitive informationer, når du benytter offentligt WiFi som på cafeer, hoteller, lufthavne og lignende.

- Løsningen

- Benyt en VPN på din computer og mobil.

Hvem kender ikke glæden ved at sætte sig ind på en Cafe eller sit hotelværelse, imens man er på ferie, hvor der er gratis WiFi, som man kan benytte med sin computer eller mobil til at surfe nyheder, tjekke Facebook, netbank eller e-mails? Hvis du kan nikke genkendende til dette, kommer der her nogle forhåndsregler du skal tage, for at hackere ikke kan opfange dine personlige informationer og login oplysninger, imens du benytter det gratis WiFi.

Først skal vi lige have det ”tekniske” på plads, men idet vi fokuserer på det sikkerhedsmæssige aspekt, vil vi abstrahere væk fra de svære detaljer ved at bruge samme terminologi som pakkepost. I det følgende antager vi, at du sidder på dit hotelværelse, og ønsker at komme på det trådløse internet med din mobil.

Hver gang din mobil skal bruge noget fra internettet, som når du besøger en hjemmeside igennem din browser (som Apple Safari, Google Chrome, Microsoft Edge eller Mozilla FireFox), åbner en app som Facebook eller din netbank, så skal disse informationer sendes fra internettet og til din mobil på en eller anden måde. Ved brug af et WiFi foregår dette på følgende måde: Først logger du på et WiFi med din mobil (der måske benytter et password, men det er ikke vigtigt i denne sammenhæng, om du skal bruge et password for at komme på nettet eller ej), hvilket opretter en forbindelse imellem din mobil og hotellets router (hvor routeren så har forbindelse ud til internettet. Routeren er oftest den blinkende boks du har stående derhjemme). Dette svarer til at din mobil og hotellets router udveksler adresser med hinanden, så de fremover kan sende pakker til hinanden.

Herefter hver gang du besøger en hjemmeside, klikker på et link, åbner en app der skal hente informationer ned fra internettet som f.eks. din netbank eller Facebook appen, så sender din mobil en pakke til routeren, der indeholder en beskrivelse af hvilket indhold den gerne vil have. Routeren finder så det ønskede indhold på internettet og svarer tilbage med en pakke, der indeholder alt den ønskede information som tekst, billeder osv. Det vil sige det indhold du ser på hjemmesiden eller i appen.

Dette kan måske være lidt svært at forholde sig til, så her kommer nogle eksempler, hvor vi antager at mobilen har adressen ”MOBIL123” og routeren har adressen ”ROUTER123”:

Eksempel 1: Du besøger "www.google.dk":

Afsender på pakken: MOBIL123

Modtager på pakken: ROUTER123

Indholdet af pakken består af tekstbeskeden: Jeg ønsker at besøge www.google.dk.

Afsender på pakken: ROUTER123

Modtager på pakken: MOBIL123

Indholdet af pakken: Googles logo, tekst osv.

Eksempel 2: Du åbner Facebook appen på din mobil:

Afsender på pakken: MOBIL123

Modtager på pakken: ROUTER123

Indhold af pakken består af tekstbeskeden: Jeg ønsker at logge ind på www.facebook.com med brugernavnet ”Mit-Facebook-brugernavn” og passwordet ”Mit-Facebook-password”.

Afsender på pakken: ROUTER123

Modtager på pakken: MOBIL123

Indholdet af pakken: Tekst, billeder, dine venners opslag osv.

Det farlige ved at benytte et offentligt WiFi (som det du finder på hoteller, cafeer, lufthavne osv.) er, at en hacker i nogle tilfælde kan se indholdet af den pakke din mobil sender (dvs. han kan se hvilken hjemmeside du gerne vil besøge eller dine login information), og den pakke som routeren svarer tilbage med (dvs. indholdet af hjemmesiden som tekst, billeder osv.).

Vi vil nu kigge nærmere på, hvornår hackeren kan se indholdet af disse pakker, og hvornår han ikke kan.

Det er faktisk ret simpelt: så længe din mobil benytter ”https” (bemærk s’et der står for ”secure”) og IKKE ”http”, når den spøger efter ting på internettet, så kan hackeren ikke se indholdet af de sendte pakker (han kan stadig se adressen på afsenderen og modtageren). F.eks. hvis din mobil i ovenstående eksempel med Google spørger efter ”https://www.google.dk” (bemærk s’et i "https") i stedet for ”http://www.google.dk” (bemærk uden s i ”http”), så kan hackeren ikke se indholdet af de sendte pakker imellem din mobil og hotellets router.

Men hvis din mobil derimod spørger efter ”http://www.google.dk” (bemærk uden s i "http"), så kan hackeren godt se indholdet af de sendte pakker (det samme er gældende for Facebook eksemplet, hvilket vil medføre at hackeren vil se dit brugernavn og password!). Det eneste hackeren skal have adgang til, er det samme WiFi, som du er på! Det vil sige at hackeren kan være en gæst på hotellet, der sidder på hans hotelværelse, og overvåger indholdet af de pakker der bliver sendt via. ”http”. I eksemplet med cafeen kunne hackeren sidde og drikke en kop kaffe, imens hans computer i hans taske gemmer indholdet af alle de pakker der bliver sendt over ”http”. Når han så kommer hjem, kan han gennemgå indholdet af de gemte pakker, og se om der er noget interessant som login informationer og lignende.

Værre endnu så kan hackeren redigere i indholdet af de pakker, der bliver sendt fra routeren til mobilen, det vil sige at han kan redigere den tekst der står på hjemmesiden, hvilke billeder der skal vises på hjemmesiden, samt han kan indsætte ondsindet kode på hjemmesiden, der prøver at udnytte sikkerhedshuller, som tidligere beskrevet under punkt 1.

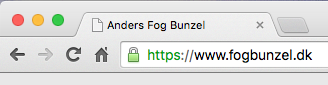

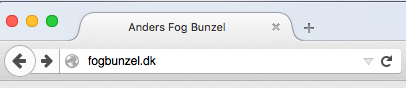

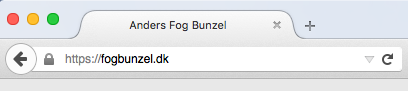

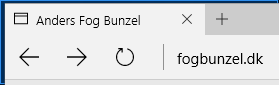

De følgende billeder viser, hvordan man kan genkende, om man har besøgt en hjemmeside via. ”https” eller ”http”: Ved ”https” er der en hængelås ved siden af adressen (billederne er fra de mest brugte browsere på en computer, men det samme er gældende for browseren på en mobil):

HTTP i Apple Safari

HTTPS i Apple Safari

HTTP i Google Chrome

HTTPS i Google Chrome

HTTP i Mozilla Firefox

HTTPS i Mozilla Firefox

HTTP i Microsoft Edge

HTTPS i Microsoft Edge

Som du kan se, så er det forholdsvist let at se på computerens (og mobilens) browser, om man besøger hjemmesiden via. "https" (hængelåsen ved siden af adressen) eller via. "http". Samtidig så sender sider som f.eks. Google og Facebook (og min egen side "fogbunzel.dk") dig automatisk videre fra "http" til "https". Prøv f.eks. at besøg ”google.dk”, ”www.google.dk” eller ”http://www.google.dk” i din browser og læg mærke til, at du automatisk bliver videresendt til ”https://www.google.dk”.

Men når du benytter apps på mobilen som f.eks. Facebook eller din netbank, så kan du ikke se om de benytter ”http” eller ”https”. Det er nemlig ikke et krav, til dem der laver apps, at de skal benytte "https". Derudover kan mange hjemmesider stadig kun besøges via. "http" eller kun en del af hjemmesiden benytter "https". Så hvis du tænker, at du ikke vil benytte netbank, logge på sociale medier og lignende, imens du benytter offentlige WiFi, er du stadig sårbar over for angreb, idet du sikkert vil besøge en side via. "http". Og som tidligere beskrevet, så kan hackeren redigere indholdet af pakker sendt over "http", så den side du besøger indeholder ondsindet kode.

Nu tænker du måske, om det virkeligt kan passe, at du ikke kan benytte internettet sikkert næste gang du skal på ferie? Svaret er en VPN (VPN er en forkortelse for ”Virtual Private Network”).

Ved at benytte en VPN kan du nemlig bruge offentligt WiFi alt det du vil, uden at skulle bekymre dig om "http" eller "https", og om der nu sidder en hacker på det samme WiFi, der overvåger dine sendte pakker. En VPN jeg varmt kan anbefale er F-Secure Freedome, der koster 370 kr. om året, og som virker til både Windows, Mac, iOS og Android.

En VPN fungerer ved, at den opretter en sikker forbindelse imellem din computer/mobil og internettet, det vil sige at alle pakker sendt til og fra din computer/mobil er låst, så en hacker kan ikke se indholdet af de sendte pakker (også selvom du benytter "http"). En anden god feature som en VPN tilbyder, er at du kan benytte de IP adresser som din VPN har. Det vil sige at du kan sidde i Danmark og gå på nettet med din computer/mobil (og hermed vil din computer/mobil have en dansk IP adresse, det vil sige andre på internettet kan se du bor i Danmark), men ved at skifte den ud med en af de IP adresser som din VPN har, f.eks. en fra USA, så ligner det for andre på nettet, at du bor i USA. Dette er f.eks. nyttigt hvis du bor i et land, der har censureret store dele af internettet væk på grund af ytringsfrihed.